CISSP知识点汇总——赶快收藏!

CISSP考试涵盖的知识点非常广,其实,题目并没有什么深度,概念性的题目占很大一部分。下面为大家汇总了CISSP知识点,赶快收藏起来吧!

第一章:安全与风险管理

1、机密性:避免信息在存储、使用、传输过程中泄露给非授权用户或实体.

2、完整性:防止授权用户不恰当修改,防止非授权篡改,保证内外部一致性.

3、可用性:确保系统能稳定,正常使用.

4、IT治理的定义:把在IT各个方面的最佳实践从公司战略的角度加以有机的融合,从而将IT在企业中的价值发挥到最大化,并能够抓住IT赋予的际遇与竞争优势。

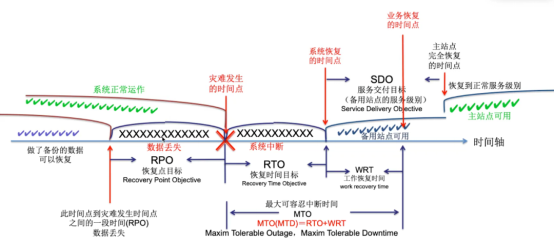

5、RPO:必须恢复哪些应用程序数据才能恢复业务事务的时间点.

6、RTO:在系统的不可用性严重影响到机构之前所允许消耗的最长时间

7、SOC报告:

①SOC1-财务报告

②SOC2-运维相关

③SOC3-大面积用户并且不需要披露具体细节的控制与测试结果

8、GLBA:Gramm-Leach-Billey规则了客户财务信息隐私的条款,特别适用于金融。

9、PCI DSS:针对信用卡

10:ISO 27000 系统:

①ISO 27001 信息安全管理体系建设

②ISO 27002 信息安全管理体系最佳实践

③ISO 27003 信息安全管理体系实施指南

④ISO 27004 信息安全管理测量

⑤ISO 27005 信息安全风险管理

11、威胁建模-STRIDE:

①假冒-Spoofing

②篡改-Tampering

③抵赖-Repudiation

④信息泄露-Information disclosure

⑤拒绝服务-Denial of service

⑥提权-Elevation of privilege

12、定量计算例子:

威胁潜在损失:EF(0-100%)

年发生率:(ARO)

单一损失期望:(SLE)

年度损失期望:(ALE)

SLE=Asset x EF

ALE=SLE x ARO

总价值:value = ALE1-ALE2-Cost

13、COBIT:IT控制与IT治理

14、COSO:企业内部控制的定义

①运营有效性和高效性 ②财务报告的有效性 ③符合适用的法律和法规 ④SOX 404法案

15、ITIL:IT服务管理最佳实践 (ISO 20000)

16、信息安全管理:ISO (27001) ---- PDCA模型

17、渗透测试的步骤:侦查、枚举、脆弱性分析、执行、文档化发现

18、渗透测试最常发生在哪个阶段:操作和维护阶段

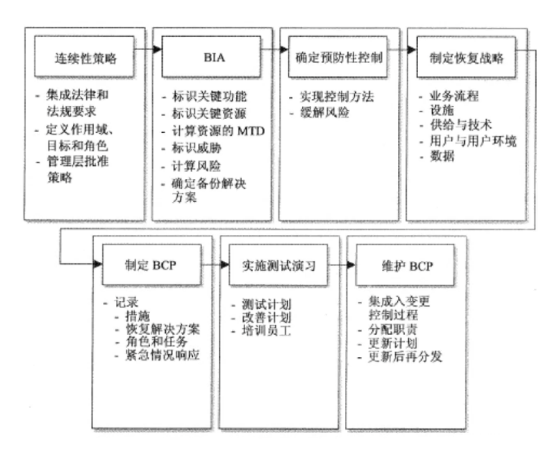

19、BCP的最佳实践与标准:

20、Due care:尽职关注,应尽关心–:应该制定安全策略,应该采取安全措施

21、Due Diligence:尽职调查,尽职勤勉–:风险,信息收集,对外包,供应商评估,检查该做的事情有没有做。

第二章:资产安全

数据残留:当数据以某种形式删除后,磁盘还会有剩磁,可以进行物理恢复。

云存储的数据安全和数据残留问题:数据加密与隔离

数据清除:

①删除与格式化:最low 的方式

②Clearing:通过实验室可恢复—覆写>3次

③Purging(sanitizing):根除

④加密:加密云数据

⑤SSD:消磁不适用于SSD,最佳方式-物理破坏

移动设备:加密所有数据,使用 AES算法.

介质区别:

A:Marking:指使用人类可读的安全属性

B:Labeling:指在系统内部数据结构中使用安全属性

双人规则控制:两个操作员互相审查和批准对方的工作

第三章:安全工程

1、BLP模型:信息流模型,关注机密性

A、简单安全规则 :不上读,可以下读

B、星规则 * :不下写,可以上写

C、强星规则 :只能在同一级别上读写.

2、Biba模型:信息流模型,关注完整性

A、简单安全规则 :不下读,可以上读

B、星规则 * :不上写,可以下写

C、强星规则 :只能在同一级别上读写.

3、Clark-Wilson模型:

①关注完整性,只允许主体通过程序对客体访问,应用于商务财务等商业场景.

②使用了良好的形式交易和职责分离的机制

4、格子模型:最大上界与下界.

5、矩阵模型:关注每个主体与客体之间一对一的关系.

6、Take-Grant model取予模型:使用定向关系图指定权限.

7、TCB(可信计算基础):

1、引用监视器:验证主体与客体的权限与关系。

2、安全内核:

①实现参考监视器的功能集合,由TCB内的软硬与固件构成,安全内核仲裁主体与客体之间的所有访问和功能

②所有访问必须被考虑,防止修改并验证其正确性

3、安全边界:将TCB的信任组件与非信任组件隔离

4、系统的其他部分与TCB进行通信的安全通道

8、TPM(可信平台模块):加密磁盘

9、密码算法的基本手段:1、替代 2、换位

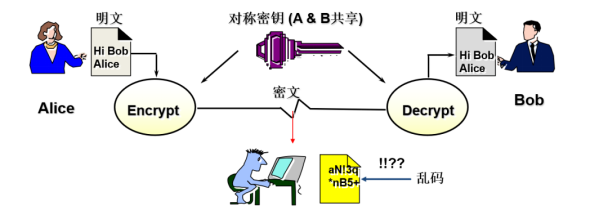

10、对称密钥:发件人与收件人使用共同拥有的单个密钥。既用于加密与解密,速度快。但密钥交换不安全,密钥就会丧失安全性。用户较多时,密钥计算方式 “N*(N-1)/2”

11、非对称密钥:发件人与收件人能安全的交换公钥,但速度慢。2N

12、对称密钥算法的类型:DES、AES、CCMP、IEDA、Blowfish、RC4

13、非对称密钥算法的类型:Diffie-Hellman、RSA、ECC、EIGamal

14、ECC:利用椭圆曲线上离散对线的计算的困难性

15、EIGamal:

①基于Diffie-Hellman 工作的离散对数计算

②既能用于数据加密也能用于数字签名

③以定义在任何循环群G上,其安全性取决于G上的离散对数难题

16、RSA:即可以加密又可以做数据签名

17、SET:用作信用卡传输数据的协议

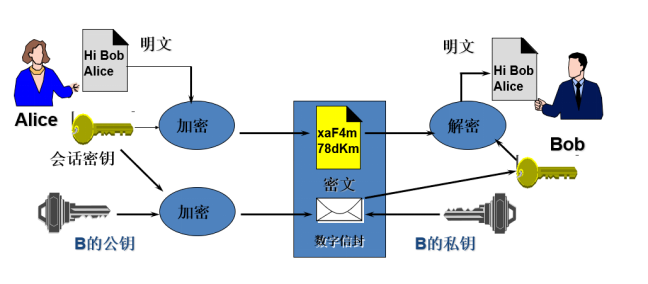

18、S/MIME:基于公钥的混合加密算法方案

19、SHA-1:信息摘要的长度为160,SHA-256:用可变长度的输入信息生成固定长度的信息摘要.

20、数字证书PKI:姓名,归属人的公钥,公钥算法,主体唯一身份信息,CA的名称,并用CA的数字签名签署该证书。

21、交叉认证的定义:CA之间建立通信,彼此信任.

22、IDEA加密标准:实施了 “分组加密”

23、在线证书状态协议(OCSP)的作用:及时提供对证书查询的及时响应

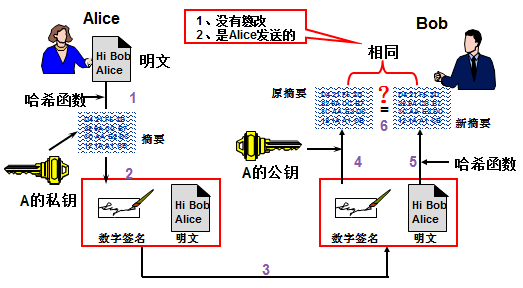

24、数字签名算法:容易遭到“窃听”攻击

25、数字签名算法:如下图

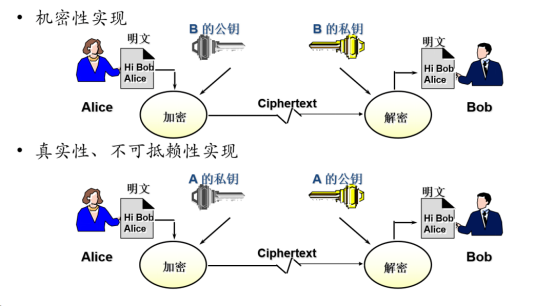

26、非对称密钥算法:如下图

27、对称密钥算法:如下图

28、混合加密算法:如下图

29、安全门:

①fail-safe:供电失效时,门处于开放状态,保证人员安全。

②fail-secure:供电失效也能安全锁死,保证物品安全。

③door-delay:出处于开的状态超过一定时限时,则告警.

30、电磁干扰EMI:

A、EMI是由中火地线之间的不平衡以及他们产生的磁场造成的。

B、分为传导干扰与辐射干扰。传导干扰:通过导电介质把一个网络上的信号干扰到另外一个网络。辐射干扰:干扰源通过空间把其信号干扰到另外一个网络上。

31、射频干扰RFI:任何发射无线电波的设备都可能产生。荧光照明是建筑物产生RFI的主要因素。

32、火灾:A、普通易燃物、B、液体、C、电子电器类、D、可燃金属、化学物、E、K级火绒:醋酸钾(针对厨房)

33、Aero-K(灭火):钾化合物喷雾、无污染、对人体无害。

34、CPTED:①自然访问控制 ②自然监视 ③自然区域加固

第四章:通信与网络安全

1、SSL:工作在会话层与传输层 ,主要用于客户端验证服务器。

2、可信CA签发TLS证书的目的:用于客户端验证服务器

SSL:客户端与服务器通信之间的SSL会话,客户端浏览器负责生成主密钥作为种子生成对称密钥进行加密

3、SSL/TLS:工作在应用层与传输层之间。

4、SSL中消息验证码(MAC)的作用:验证消息的完整性。

5、IPsec VPN:

①、AH :完整性,真实性,适用于无NAT环境,免受重放攻击(数据包有序列号字段)

②、ESP:机密性,完整性,数据源验证,适用于有NAT环境

6、PPTP VPN:数据链路层工作,使用MPPE加密

7、L2TP VPN:数据链路层工作,不对数据加密.

8、VOIP:

①.SIP(会话发起协议):应用层协议,UAC-应用程序用于创建启动一个通信会话的SIP请求。UAS-是SIP服务器用于处理VOIP呼叫设计的所有路由和信令

②业务网与语音网需要通过 Vlan 进行隔离

9、光纤:光信号衰减是判断是否遭到窃听的方法之一.

10、PAP:①明文方式发送账户密码. ②二次握手机制 ③容易遭受暴力破解

11、CHAP:①挑战应答-三次握手机制. ②传输哈希值保证完整性 ③抗重放攻击

12、EAP:

①MD5:弱验证,单向验证–服务器验证客户端

②TLS:使用数字证书,双向验证,服务器与客户端都需要数字证书,

③PEAP:使用了TLS

④TTLS:扩展了TLS的功能

③与④只需要服务器端证书,客户端不需要证书

13、洋葱路由网络:隐匿通信技术,使用非对称加密.

14、大蒜路由网络:大蒜路由是洋葱路由的一种变体,其结合了I2P网络并将多份消息加密打包在一起,使其更难被攻击者以流量分析的方式破解,即洋葱路由的加强版。

15、WPA2:使用 CCMP算法,使用AES 进行加密.

16、WPA:使用 TKIP 算法

17、WEP最易受什么类型攻击:密钥恢复,RC4算法

18、哪个因素导致WEP有弱点:WEP使用了小范围初始化向量(IV)

19、DNS sec:使用数字签名 来保障 完整性

20、应用代理防火墙的缺点:使用规则导致性能下降

相关阅读

- 为什么说在国内考CISP比CISSP要好?12-21

- CISSP认证应届毕业生能不能考?10-25

- CISP和CISSP,哪个更适合职场人考取?10-13

- Security+和CISSP之间有哪些不同09-16

- 为什么大陆CISSP持证只有371人左右?09-15

-

全国报名服务热线

400-626-7377

400-626-7377

-

热门课程咨询

在线咨询

在线咨询

-

微信公众号

微信号:zpitedu

微信号:zpitedu

400-626-7377

400-626-7377