渗透一套走流程我很熟悉,但是接下来呢?看完就懂DOS了

一、介绍

回顾一下,我们前面所说的渗透流程。

1、确定渗透目标

2、信息收集

3、网站常规检测

4、选择工具扫描获取信息

5、提权木马准备

6、确定工具进行针对性的渗透

上面这一串,大多数人应该表示很熟悉。

这些是之前的一篇文章表达过的内容,本篇我就不废话了,这次我说一下其它的东西。

DOS命令。

如果是搞安全的人,听到DOS一般是这个反应,DOS攻击,拒绝服务攻击。

IP欺骗DOS攻击:现在有一个合法用户(1.1.1.1)已经同服务器建立了正常的连接,攻击者构造攻击的TCP数据,伪装自己的IP为1.1.1.1,并向服务器发送一个带有RST位的TCP数据段。

服务器接收到这样的数据后,认为从1.1.1.1发送的连接有错误,就会清空缓冲区中建立好的连接。

带宽DOS攻击:依靠大量肉鸡,配合上SYN一起实施DOS,威力巨大,但是这个仅仅只是初级攻击。

如果非安全选手,就首先想到的是windows系统下自带的命令。可以做到移动文件,创建用户等功能。

DOS的内部命令是进行操作的基础,完成了对它们的学习就跨进了DOS系统的大门。

图片来源于网络

常使用的命令有哪些呢?

1、 cd进入磁盘

2、dir查看目录

3、netstat监控TCP/IP网络的命令

4、ping查看连通性

5、net基于网络的命令,功能强大,可以管理网络环境,服务,用户等本地及远程信息

感觉说了很多,但想了想还是直接上一个实例应用,这次使用windows的一个提权漏洞来演示,CVE-2017-0213,通过他黑客很容易就可以将权限提升为管理员权限。

哦,差点忘记,哪些系统存在这个漏洞呢?

Windows10,包括1511、1607、1703这三个版本

Windows 7 SP1

Windows 8.1、RT8.1

Windows Server 2008 SP2、2008R2 SP1

Windows Server 2012、2012R2

Windows Server 2016

怎么查看呢?打开cmd,输入winver命令

二、实验EXP提权

步骤1:利用提权EXP

本步利用管理员账户创建一个普通用户,并切换普通用户进行提权操作。

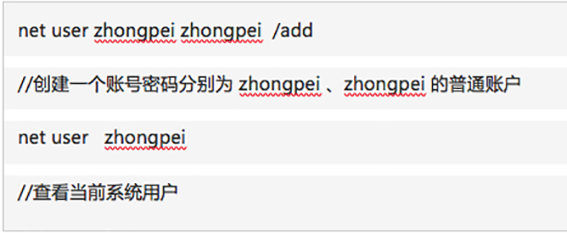

首先使用账号密码为administrator、administrator的管理员账号进行登录,并创建一个普通账户,在cmd下使用命令:

切换用户,使用zhongpei登录。

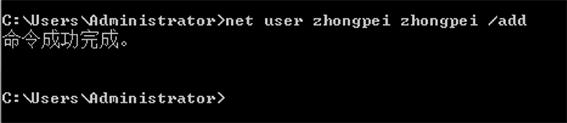

登录成功后,我们打开cmd命令行,查看当前权限,并尝试执行管理员命令,查看是否可以成功:

此时理所应当的会添加失败,因为权限不够。

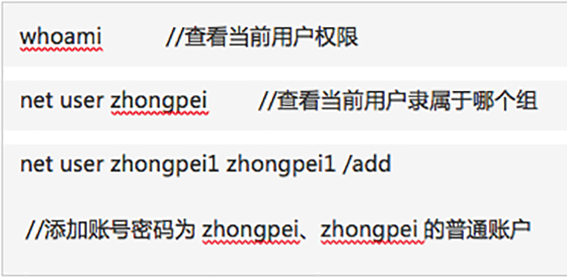

接下来运行EXP进行提权操作,exp文件存放在C盘exp目录下,打开cmd,进入C:/exp,使用命令行执行exe:

步骤2:权限验证

本步骤进行权限验证

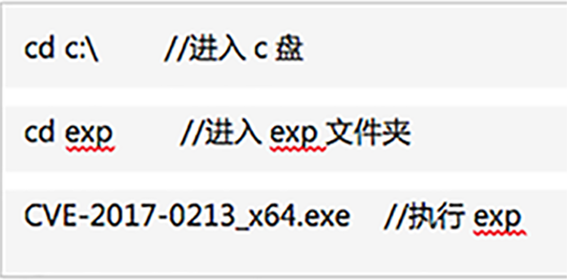

上一步已经提权至system,本步骤进行验证,执行管理员命令,查看是否能成功:

成功添加了zhongpei1用户,它属于user组。

下面再将user1用户添加至管理员组。

接下来可以看到,普通用户有了和管理员一样的权限。

三、总结

本次主要是通过一个实验来介绍DOS命令的使用。

可能有人问了,这么厉害的提权,我们应该怎么防护呢?

其实不需要很担心,现在大多数使用windows10系统,尤其windows10自带强制更新功能。

更多精彩,敬请关注。

相关阅读

- 信息安全证书,CISSP、CISP、CISA,哪个比较权威?01-09

- 深入理解信息安全防护技术12-26

- 上网时如何保护个人隐私和信息安全?12-19

- 信息安全对普通企业重要吗?12-08

- 如何进入ctf以及信息安全领域12-06

-

全国报名服务热线

400-626-7377

400-626-7377

-

热门课程咨询

在线咨询

在线咨询

-

微信公众号

微信号:zpitedu

微信号:zpitedu

400-626-7377

400-626-7377