开课时间:合肥+直播 5月20-24日/成都+直播 5月26-30日

CISP是什么?

国家注册信息安全专业人员(Certified Information Security Professional,CISP),系中国信息安全测评中心依据中编办批准开展“信息安全人员培训认证”的职能而实施的信息安全专业人员资质认定,是国家对信息安全人员资质最高认可。

为什么越来越多的企业希望

信息安全及相关岗位员工 持有CISP证书?

-

满足政策部门的合规性要求

满足政策部门的合规性要求

-

提高信息系统安全性

提高信息系统安全性

-

企业资质申请必备

企业资质申请必备

-

网络安全项目施工必备

网络安全项目施工必备

为什么越来越多的信息安全及相关从业者

积极主动的考取CISP证书?

-

求职应聘门槛

在信息安全及相关行业,持有CISP资质证书从业者占比超70%

-

岗位招聘要求

约80%信息安全及相关岗位招聘时,对CISP证书有要求。其中约20%为强制要求,约60%为优先录用

-

持证薪资更高

在月薪超10k信息安全及相关工作岗位中 持有CISP证书持有比例明显更多

-

弥补专业不足

对有相关工作经验非相关专业应聘者,通过考取CISP证书,能有效提高专业相关性

信息安全从业者薪酬分布情况

从业人员整体薪酬水平持续上升

我国信息安全从业人员平均年薪为15.3万元

高于国家统计局发布的2018年信息技术相关行业就业人员年平均工资14.2万元

信息安全从业人员的平均年薪跨度在20-50万元之间

想报考CISP考试 一定要了解如下信息

-

报考条件

- 硕士研究生以上,具有1年工作经历

- 本科毕业,具有2年工作经历

- 大专毕业,具有4年工作经历

- 专业工作经历,至少具备1年从事信息安全有关的工作经历

- 获得官方授权培训机构出具的cisp培训合格证明

-

证书期限

- CISP证书有效期为3年

- 到期前1个月可联系中培伟业,进行申请更换新的认证,和缴纳证书维持费

-

提交资料

- 2张正面免冠2寸彩色照片

- 1份学历证复印件

- 1份身份证复印件

- 填写考试及注册申请

-

考试须知

- 考试前半小时持本人有效身份证入场,开考前20分钟禁止入场

- 考试时间共计2小时 学员需要携带2B铅笔、橡皮、签字笔

- 考试未通过享受两次免费补考机会

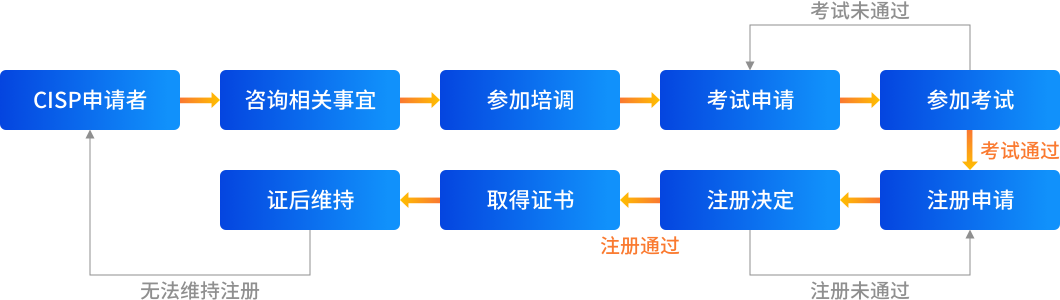

CISP报考完整流程

CISP认证适合哪些人学习?

-

企业信息安全管理人员

-

信息安全服务提供商

-

IT或安全顾问人员

-

-

其他从事与信息安全相关工作的人员

-

IT审计人员

-

信息安全类讲师或培训人员

-

信息安全事件调查人员

中培伟业官方授权培训资质

注册信息安全专业人员CISP认证课程大纲

第一单元 信息安全保障 |

|

内容一:信息安全保障基础1 信息安全概念2 信息安全属性 3 信息安全视角 4 信息安全发展阶段 5 信息安全保障新领域 |

内容二:安全保障框架模型1.基于时间的 PDR 与 PPDR 模型2 信息安全保障技术框架 3 信息系统安全保障评估框架 4 舍伍德的商业应用安全架构 |

第二单元 信息安全监管 |

|

内容一:网络安全法律体系建设1 计算机犯罪2 我国立法体系 3 网络安全法 4 网络安全相关法规 |

内容二:国家网络安全政策1 国家网络空间安全战略2 国家网络安全等级保护相关政策 |

内容三:网络安全道德准则1 道德约束2 职业道德准则 |

内容四:信息安全标准1 信息安全标准基础2 我国信息安全标准 3 网络安全等级保护标准族 |

第三单元 信息安全管理 |

|

内容一:信息安全管理基础1 基本概念2 信息安全管理的作用 |

内容二:信息安全风险管理1 风险管理基本概念2 常见风险管理模型 3 安全风险管理基本过程 |

内容三:信息安全管理体系建设1 信息安全管理体系成功因素2 PDCA 过程 3 信息安全管理体系建设过程 4 文档化 |

内容四:信息安全管理体系最佳实践1 信息安全管理体系控制措施类型2 信息安全管理体系控制措施结构 3 信息安全管理体系控制措施 |

内容五:信息安全管理体系度量1 基本概念2 测量要求与实现 |

|

第四单元 业务连续性 |

|

内容一:业务连续性1 业务连续性管理基础2 业务连续性计划 |

内容二:信息安全应急响应1 信息安全事件与应急响应2 网络安全应急响应预案 3 计算机取证与保全 4 信息安全应急响应管理过程 |

内容三:灾难备份与恢复1 灾难备份与恢复基础2 灾难恢复相关技术 3 灾难恢复策略 4 灾难恢复管理过程 |

|

第五单元 安全工程与运营 |

|

内容一:系统安全工程1 系统安全工程基础2 系统安全工程理论基础 3 系统安全工程能力成熟度模型 4 SSE-CMM 的安全工程过程 5 SSE-CMM 的安全工程能力 |

内容二:安全运营1 安全运营概述2 安全运营管理 |

内容三:内容安全1 内容安全基础2 数字版权 3 信息保护 4 网络舆情 |

内容四:社会工程学与培训教育1 社会工程学2 培训教育 |

第六单元 安全评估 |

|

内容一:安全评估基础1 安全评估概念2 安全评估标准 |

内容二:安全评估实施1 风险评估相关要素2 风险评估途径与方法 3 风险评估基本过程 4 风险评估文档 |

内容三:信息系统审计1 审计原则与方法2 审计技术控制 3 审计管理控制 4 审计报告 |

|

第七单元 安全支撑技术 |

|

内容一:密码学1 基本概念2 对称密码算法 3 公钥密码算法 4 其他密码服务 5 公钥基础设施 |

内容二:身份鉴别1 身份鉴别的概念2 基于实体所知的鉴别 3 基于实体所有的鉴别 4 基于实体特征的鉴别 5 Kerberos 体系 6 认证、授权和计费 |

内容三:访问控制1访问控制模型的基本概念2 自主访问控制模型 3 强制访问控制模型 4 基于角色的访问控制模型 5 基于规则的访问控制模型 6 特权管理基础设施 |

|

第八单元 物理与网络通信安全 |

|

内容一:物理安全1 环境安全2 设施安全 3 传输安全 |

内容二:OSI 通信模型1 OSI 模型2 OSI 模型通信过程 3 OSI 模型安全体系构成 |

内容三:TCP/IP 协议安全1 协议结构及安全问题2 安全解决方案 |

内容四:无线通信安全1 无线局域网安全2 蓝牙通信安全 3 RFID 通信安全 |

内容五:典型网络攻击防范1 欺骗攻击2 拒绝服务攻击 |

内容六:网络安全防护技术1 入侵检测系统2 防火墙 3 安全隔离与信息交换系统 4 虚拟专网 |

第九单元 计算环境安全 |

|

内容一:操作系统安全1 操作系统安全机制2 操作系统安全配置 |

内容二:信息收集与系统攻击1 信息收集2 缓冲区溢出攻击 |

内容三:恶意代码防护1 恶意代码的预防2 恶意代码的检测分析 3 恶意代码的消除 4 基于互联网的恶意代码防护 |

内容四:应用安全1 web 应用安全2 电子邮件安全 3 其他互联网应用 |

内容五:数据安全1 数据库安全2 数据泄露防护 |

|

第十单元 软件安全开发 |

|

内容一:软件安全开发生命周期1 软件生命周期模型2 软件危机与安全问题 3 软件安全生命周期模型 |

内容二:软件安全需求及设计1 威胁建模2 软件安全需求分析 3 软件安全设计 |

内容三:软件安全实现1 安全编码原则2 代码安全编译 3 代码安全审核 |

内容四:软件安全测试1 软件测试2 软件安全测试 |

内容五:软件安全交付1 软件供应链安全2 软件安全验收 3 软件安全部署 |

|

京公网安备11010602007294号 增值电信业务经营许可证:京B2-20201348

京公网安备11010602007294号 增值电信业务经营许可证:京B2-20201348